TeamViewer安全风波 责任当由官方担,深圳软件安全启示录

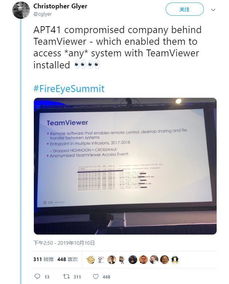

全球知名远程控制软件TeamViewer的安全事件引发广泛关注。用户报告称,其设备疑似被未知攻击者通过TeamViewer非法访问,导致数据泄露乃至财产损失。尽管TeamViewer官方一度将责任归咎于用户密码管理不当或第三方软件漏洞,但深入剖析后不难发现,这口“安全锅”很大程度上还需官方自己来背。

TeamViewer在身份验证机制上存在设计缺陷。其默认的双因素认证(2FA)并非强制启用,许多用户因便利性考虑而未开启,这为攻击者提供了可乘之机。尽管软件支持高强度加密,但若认证环节薄弱,整体安全链条便形同虚设。官方在推广易用性的未能充分强调安全设置的必要性,实属失职。

事件响应迟缓加剧了危机。在用户反馈异常登录后,TeamViewer未能第一时间启动全局预警,而是倾向于个案处理,导致更多用户暴露于风险中。安全公司调查显示,攻击可能利用了TeamViewer的API接口漏洞或会话劫持技术,但官方公告含糊其辞,缺乏透明复盘,削弱了用户信任。

更深层问题在于软件自身的“特权性”。作为拥有系统级访问权限的工具,TeamViewer一旦被攻破,攻击者便能长驱直入。其安全审计与漏洞修复流程被指缺乏主动性,例如,过去几年曾多次爆出零日漏洞,但补丁发布速度常落后于攻击蔓延。这种对安全生态的懈怠,正是官方责任感的体现。

反观中国深圳等地的网络与信息安全软件开发领域,此事件提供了宝贵镜鉴。深圳作为科技前沿阵地,孕育了众多远程协作与安全软件企业。从TeamViewer风波中可汲取三大教训:

- 安全设计前置化:软件研发初期即需植入“安全左移”理念,如强制关键认证、最小权限原则等,而非事后修补。

- 响应机制敏捷化:建立实时威胁监测系统,一旦出现异常模式,立即启动用户预警和应急修复,避免风险扩散。

- 生态合作透明化:与安全社区、用户保持开放沟通,及时披露漏洞及应对措施,构建共治共享的安全生态。

深圳企业如腾讯会议、华为云桌面等,已在远程工具安全领域进行探索,通过端到端加密、国密算法集成、硬件级隔离等技术提升防护水平。全球性事件提醒我们:安全无终点,唯有持续创新与责任担当,方能在数字化浪潮中行稳致远。

TeamViewer安全事件并非偶然,它暴露了软件商在平衡便利与安全时的失衡。官方若不能从根本上重构安全架构、提升透明度,类似风波恐将重演。而对于深圳及全球开发者而言,唯有将用户安全置于商业利益之上,方能在激烈竞争中赢得持久信任。

如若转载,请注明出处:http://www.gdllwl.com/product/2.html

更新时间:2026-02-13 15:31:26